Хто є хто на ринку кібер-безпеки?

Почнемо з того, що кібер-безпека це не просто окрема професія, а радше окрема область діяльності, адже навіть за її порівняно недовге життя в цій галузі вже встигли сформуватися декілька принципово відмінних професійних напрямків. Якими займаються різні люди, від яких вимагаються різні навички, і навіть, не побоюся це сказати, різні особисті якості. Тому популярна думка про те, що функцію кібер-безпеки в організації можуть виконувати у відділі ІТ, у департаменті загальної або економічної безпеки, або ще в якомусь вже створеному підрозділі – це думка хибна.

Більше того, кібер-безпека це настільки різнопланова та мінлива галузь, що коли у 2013 році у Національній академії США підняли питання про формалізацію професії із аналогічною назвою, причому не просто так, а на запит Департаменту внутрішньої безпеки (DHS), призначена комісія відповіла відмовою. Аргументувалося це рішення в основному тим, що область знань кібер-безпеки змінюється та розвивається настільки динамічно, що стандартизувати її у вигляді якоїсь статичної професії наразі було б контрпродуктивно.

Продовжуємо. Для багатьох є новиною той факт, що більшість компаній, які надають послуги або розробляють товари з кібер-безпеки, не є зосередженими на цій галузі. Більше того, безпека продуктів та сервісів не є їхнім головним пріоритетом. Це звучить контр-інтуїтивно, але так і є: основні гравці на цьому ринку – це не ІБ-, а ІТ-компанії, які "за інерцією" вийшли на ринок безпеки, користуючись напрацьованими бізнес-стосунками з вже існуючими клієнтами.

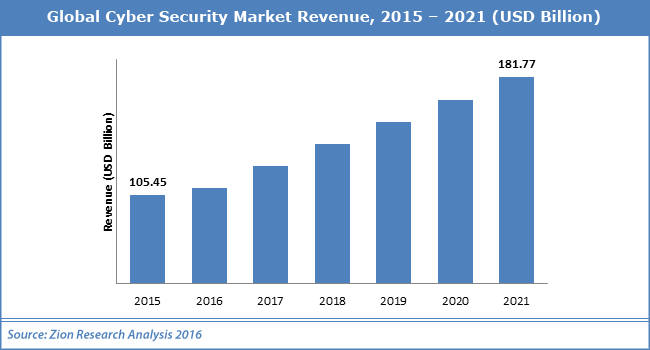

Далі, багато хто знає про існування різних інструментів побудови організаційної безпеки, таких як міжнародні та галузеві стандарти, та вважає, що за абревіатурами ISO27001, PCI DSS, HIPAA та GDPR стоять містичні сили, які якимось чином впливають на вимоги безпеки, що компанії застосовують до своїх систем та процесів. Насправді, це не так. Єдина сила, яка рухає організаціями в напрямку захисту їхніх систем, це бюджет. Жодні фреймворки з управління ризиками та регуляторні акти не можуть змусити організацію витратити на безпеку більше, ніж вона собі може дозволити економічно. З іншого боку, ці фреймворки можуть допомогти їй більш ефективно витратити цей бюджет, але не більше.

Наступне, існує протилежна думка, що так званий комплаянс, тобто виконання норм зазначених вище стандартів та законів, не додає безпеки. Ця позиція культивується, зокрема, багатьма спеціалістами з кібер-безпеки та потрапляє в родючий ґрунт нонконформістськи налаштованих спеціалістів з ІТ. Але це невірно. Насправді, і PCI DSS, і GDPR, і навіть КСЗІ/НДТЗІ та інші страшні слова дуже навіть додають в безпеці менеджерам, які відповідають за їх додержання. Відповідність вимогам комплаянсу може позбавити їх серйозної політичної, адміністративної, а деколи навіть кримінальної відповідальності у випадку виникнення у організації гучного зламу чи іншого інциденту кібер-безпеки. Так що, комплаянс – це навіть дуже й дуже безпека, але треба пам'ятати чия і від кого.

Отже, не все так просто та одностайно в області кібер-безпеки. Ті, хто її продає, та навіть ті, хто її споживає, не завжди в ній зацікавлені. Хто ж насправді займається кібер-безпекою, поліпшує її рівень та розвиває її як галузь? Про це буде мій наступний пост, а поки що #бережіться.